Угрозы информационной безопасности (часть 2)

Технологии Касперского в Ideco UTM: комплексная защита против новейших угроз. Часть 2Подробнее

Моделирование в информационной безопасности часть 2Подробнее

Поиск работы в Infosec (часть 2 из 5): обратный инжиниринг описаний вакансий и составление индивидуальных резюмеПодробнее

Виды и цели нарушителей часть 2Подробнее

🇷🇺 HARDWARE Часть 2: Информационная безопасность и радиоэлектроника | @N3M351DA | Russian OSINTПодробнее

Информационная война как угроза традиционным ценностям России, часть 2, Кубасова Я.В.Подробнее

Угрозы информационной безопасности (часть 1)Подробнее

1.1-2 Угрозы безопасности информации. Типичные ошибки, допускаемые пользователями (часть 2)Подробнее

Часть 2: Взлом Rekt Casino – Что?! Существуют ли критически важные меры безопасности, которым мы должны следовать?Подробнее

Угрозы компьютерной информации (Часть 2)Подробнее

Ход построения комплексной системы ИБ на примере электросетевого комплекса России: часть 2Подробнее

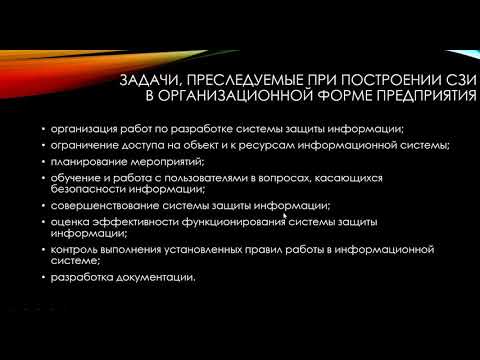

ИБ и СЗИ Лекция 2 4 часть 2Подробнее

Пятилетний план в области информационной безопасности, часть 2Подробнее

Государственная тайна часть 2 Политика гос-ва в области инф-ой безопасности.Подробнее

Тактика атаки: Часть 2Подробнее

Угрозы информационной безопасности (Часть 1)Подробнее

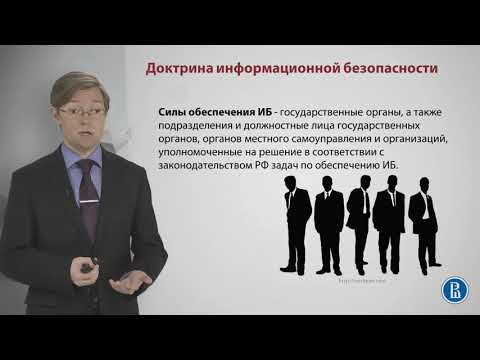

Доктрина информационной безопасности. Политика гос-ва в области инф-ой безопасностиПодробнее

Информационная безопасность. Часть 03. Угрозы ИБ. Классы нарушителей. Оценка рискаПодробнее

Информационная безопасность. Часть 02. Конфиденциальность. Классификация угрозПодробнее